Expedia, Inc. 針對外部網站的內容恕不負責。

© 2025 Expedia, Inc.,Expedia Group 旗下公司。著作權所有,並保留一切權利。Expedia 智遊網和飛機標誌為 Expedia, Inc. 的商標或註冊商標。CST# 2029030-50。

This is an auto-generated translation

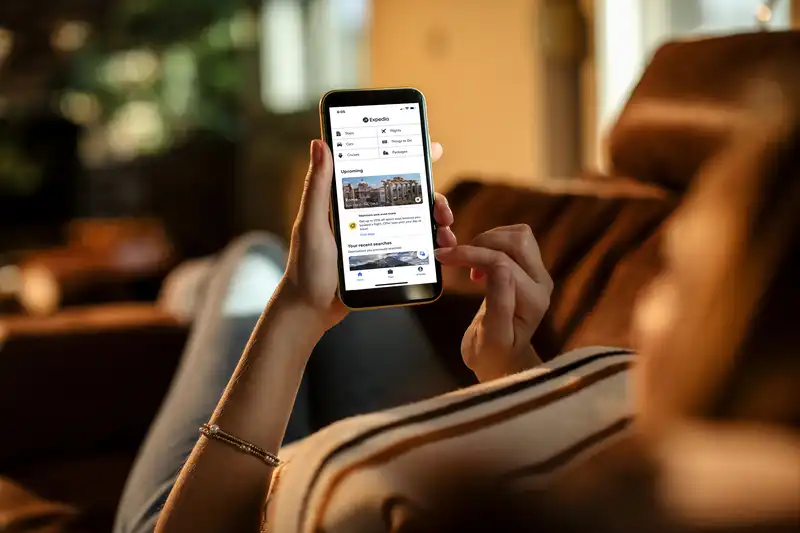

Expedia Group Developer Hub

運用我們頂尖的 API 技術和服務,為旅客量身打造旅遊體驗

Rapid API

白牌範本

Analytics